Privacidade e Blockchain 101: o que foi construído e o que está por vir

Secret Network

O espaço de privacidade criptográfica inclui uma infinidade de jargões técnicos e siglas de 3 letras, transformando artigos de 3 minutos de leitura, em 30 minutos.

Aqui, tentaremos desmistificar o que está por aí na esfera da privacidade criptográfica, fornecendo uma rápida visão geral das soluções que foram construídas até agora e os principais desafios à frente.

Isenção de responsabilidade: existem muitas soluções diferentes por aí — essa visão geral não faz justiça à enorme inovação e criatividade que está acontecendo no campo. No entanto, esperamos que isso ajude você a entender melhor o que está por aí e os desafios com os quais o campo está lidando.

#1 Moedas de privacidade

Você provavelmente já ouviu falar sobre moedas de privacidade como Monero e Zcash. E isso porque eles são modelados após o OG da criptomoeda: Bitcoin. Resumindo: as moedas de privacidade ajudam você a manter e transferir suas criptomoedas sem revelar seus dados financeiros.

As moedas de privacidade conseguem isso garantindo que você seja 1) anônimo, ocultando sua identidade ao fazer uma transação e 2) não rastreável, “embaralhando” uma trilha de transações para que pessoas de fora não possam segui-la.

Por quê existem moedas de privacidade

Nem todo mundo que se interessa por criptomoedas sabe que o Bitcoin é realmente muito transparente — mais transparente do que grande parte do mundo fiduciário.

Isso porque a blockchain do Bitcoin é pública e todas as transações com bitcoins aparecem em um livro-razão público. Com o uso de dados off-chain e outros dados públicos, os observadores podem descobrir qual endereço de carteira pertence a quem. Se alguém souber o endereço da sua carteira, poderá ver tudo, desde o que você possui até os outros endereços com os quais interage.

É aqui que entram as moedas de privacidade. Elas permitem que os usuários mantenham e transfiram ativos criptográficos sem que nenhum observador possa dar uma olhada em sua carteira.

Designs de moedas de privacidade — Alguns exemplos

Assim como com as criptomoedas “públicas”, as transações ainda precisam ser verificadas e os dados das transações precisam ser armazenados. É por isso que as moedas de privacidade usam várias técnicas para garantir que sua identidade e seus ativos sejam mantidos ocultos no blockchain. Vamos passar por algumas moedas de privacidade famosas para ter uma ideia.

Monero (XMR)

Monero (XMR) é uma das moedas de privacidade com o maior valor de mercado, e o fato de haver uma recompensa do IRS para hackear diz tudo. Monero tem um design privado por padrão. Isso significa que a camada base do protocolo permite privacidade e todas as transações são privadas, sem exceção.

O Monero ganhou sua reputação de não ser hackeado pela quantidade de maneiras inteligentes que usa para garantir que não seja possível rastrear de onde as transações vêm ou vão.

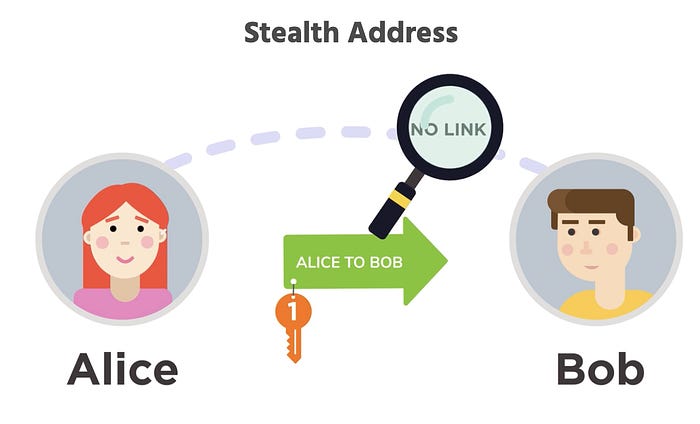

Um deles são os endereços disfarçados. Quando você transfere XMR para alguém, você o envia para um “endereço disfarçado” único que apenas o destinatário pode encontrar. É como colocar uma caixa no blockchain em um local para o qual apenas o destinatário tem o mapa. Ao não enviar uma transação diretamente para o endereço da carteira do destinatário, mas para um endereço disfarçado, pessoas de fora não podem vincular a transação ao destinatário e a identidade de alguém é mantida em segredo.

Outra técnica que o Monero usa é chamada de assinaturas de anel, que são usadas para ocultar a identidade do remetente. Quando alguém assina uma transação, sua assinatura é combinada com transações anteriores no blockchain Monero. Como resultado, observadores externos não podem inferir quem assinou a transação.

📖 Esta é uma explicação muito simplificada de como o Monero funciona. A realidade é muito mais complexa, com recursos técnicos que não abordamos aqui, incluindo RingCT e Bulletproofs. Se você está intrigado e quer se aprofundar um pouco mais na tecnologia, recomendamos conferir o site do Monero e este vídeo de Siraj Raval.

Zcash (ZEC)

Zcash (ZEC) é outra moeda de privacidade famosa, mas tem um design muito diferente.

Zcash é um fork do protocolo Bitcoin e — ao contrário do Monero — começa público. Você pode então optar por enviar seu ZEC de ou para um endereço de carteira protegido ou público. Se você usa um endereço público, todos os seus dados são públicos e é como se você transferisse BTC. Mas se você usar um endereço blindado, seus dados aparecerão criptografados no blockchain e você precisará de uma chave de visualização para visualizar sua transação.

Os nós que verificam transações na rede ainda poderão verificar se sua transação é legítima e evitar gastos duplos usando um sistema de prova de conhecimento zero chamado ZK-SNARK. A prova de conhecimento zero é um método de criptografia engenhoso que permite provar algo sem a necessidade de revelar detalhes do evento real. É como poder entrar em um pub e confirmar que você tem idade legal para beber sem ter que revelar quantos anos você tem.

Se você postar algo com um endereço protegido, você postará uma prova de conhecimento zero para “provar” aos nós na rede que a transação é legítima — sem ter que revelar quem você é, quanto você está enviando e para o qual.

📖 Isso é, novamente, muito simplificado, e as provas de conhecimento zero e Zcash são fascinantes e vale a pena ler. Se você quiser saber mais, confira a documentação do Zcash.

Beam, Grin, Dash, etc.

E há muito mais moedas de privacidade, todas com seus próprios designs, prós e contras. Por enquanto, esperamos que isso tenha lhe dado uma ideia melhor de como as moedas de privacidade funcionam e o que é possível.

#2 Mixers de moedas

Os mixers de moedas, também chamados de tumblers, dão aos proprietários anonimato ao usar uma blockchain pública. Eles são comumente usados depois de acessar uma plataforma KYC (como uma exchange centralizada) para “anonimizar” a criptomoeda.

Os mixers de moedas realmente existiam antes das moedas de privacidade. E o protocolo CoinJoin, que é um protocolo descentralizado de mistura de moedas, é usado no design de muitas moedas de privacidade, incluindo Zcash e Dash.

Como funcionam os mixers de moedas

Ao transferir criptografia, os mixers de moedas “desvinculam” a origem e o destino, tornando difícil rastrear de onde veio a criptografia, ou seja, “siga o dinheiro”. Os mixers de moedas fazem isso coletando muitas transações do mesmo valor de pessoas diferentes. Depois de coletar transações suficientes, todas as transferências são pagas ao mesmo tempo, deixando os observadores adivinhando quais carteiras transacionaram entre si.

É como pegar um grande balde e colocar as transações de todos nele, depois dar uma boa sacudida para que tudo pareça igual e dar a todos o que eles colocam.

Tipos de mixers de moedas e seus prós e contras

Existem mixers de moedas centralizadas como o blender.io, onde você precisa enviar sua criptomoeda para uma carteira de custódia. Eles então usam programas para misturar as moedas e enviá-las para seus destinos. A grande desvantagem é que você precisa confiar no mixer de moedas com seu dinheiro. E mesmo que o faça, ainda há um único ponto de falha, tornando o serviço mais vulnerável a ataques.

Claro, a ideia de uma carteira de custódia segurando suas moedas não atrai muitas pessoas preocupadas com a privacidade. É por isso que temos mixers de moedas descentralizados, onde você agrupa seus fundos com os de outros que são devolvidos aleatoriamente pela plataforma (por exemplo, código) que o governa. Os mixers de moedas descentralizados populares incluem o Wasabi Wallet e o Samourai Whirlpool, e o protocolo de mixer de moedas mais usado é o CoinJoin.

No entanto, há uma grande desvantagem para os serviços de mixagem descentralizados: a análise da cadeia pode revelar se a criptografia foi “misturada” usando um desses serviços, e as exchanges começaram a rejeitar a criptomoeda que carrega esse “carimbo” — se você fez a mixagem real ou não.

Há também mixers de moedas de camada 2, como o Tornado Cash, que é construído na Ethereum. Com o Tornado Cash, você deposita seus tokens ETH ou ERC-20 em um contrato inteligente e os retira em um endereço diferente. O Tornado Cash usa provas de conhecimento zero para verificar sua elegibilidade para sacar fundos, sem revelar quais moedas você depositou exatamente.

📖 Para mais detalhes sobre como funciona o Tornado Cash, confira este artigo.

#3 Plataformas de contrato inteligente que preservam a privacidade

Até agora, cobrimos apenas plataformas que oferecem privacidade transacional, ou seja, permitem que você mantenha seus detalhes financeiros privados durante a transação. Mas isso deixa de fora um grande caso de uso: ser capaz de oferecer suporte a aplicativos que preservam a privacidade.

As plataformas de contrato inteligente que preservam a privacidade fazem exatamente isso e permitem que os desenvolvedores criem todos os tipos de aplicativos privados, incluindo trocas descentralizadas, plataformas de mensagens anônimas e mercados NFT.

O desafio de criar plataformas de contratos inteligentes que preservam a privacidade

Tornar os contratos inteligentes que preservam a privacidade apresenta um novo conjunto de desafios.

Contratos inteligentes são pedaços de código que são executados automaticamente quando condições predeterminadas são atendidas. O resultado pode ser tão simples quanto enviar um token para alguém ou tão complexo quanto um programa de IA.

Para dar suporte a esses diferentes resultados, os contratos inteligentes precisam dar suporte a diferentes entradas, saídas e cálculos. Se você deseja manter a privacidade dos dados do usuário enquanto oferece suporte a esse grau de flexibilidade, você precisa de técnicas especiais de criptografia.

Uma maneira de conseguir isso é encontrar uma maneira de realizar cálculos nos dados enquanto eles estão criptografados. Também chamamos isso de “privacidade computacional” ou “privacidade programável”.

Esta não é uma tarefa fácil, mas várias redes blockchain já conseguiram isso:

Secret Network (SCRT)

A Secret Network usa Contratos Secretos, que são contratos inteligentes que criptografam os dados do usuário, ou seja, entrada, saída e estado, por padrão. Isso significa que, quando transações e interações com contratos secretos são registradas na blockchain, observadores externos não conseguem entender. O código de um contrato secreto ainda pode ser visto e verificado por qualquer pessoa, mas os dados que passam por ele não podem.

Imagine uma grande planilha do Excel com muitos dados criptografados — é assim que o blockchain secreto se parece. Mas observe: nossa moeda nativa SCRT é pública, portanto, interações com SCRT, como taxas de gás, serão observáveis na cadeia.

As transações ainda precisam ser verificadas e registradas na blockchain, que é onde entram os enclaves seguros, também chamados de “ambientes de execução confiáveis” (TEEs). Eles agem como uma “blackbox” na qual os dados podem ser descriptografados e processados sem que ninguém possa acessar isso. Todo validador na Secret Network precisa ter um TEE que corresponda aos nossos requisitos mais recentes como parte de sua configuração.

Para dar aos proprietários acesso aos seus dados (e, portanto, ativos), usamos software de gerenciamento de chaves. Os proprietários podem, com sua chave privada, criar chaves e permissões de visualização, que dão a eles e a outras pessoas que compartilham acesso de visualização às suas contas.

Dusk Network (DUSK)

A Dusk Network também oferece privacidade computacional (atualmente em testnet) e se concentra em oferecer aplicativos financeiros compatíveis e títulos on-chain.

Para conseguir isso, eles usam um mecanismo de consenso inovador chamado “prova de cegos” em combinação com provas de conhecimento zero. Em termos muito gerais, o mecanismo de consenso de prova de cegos garante que os dados dentro dos blocos sejam mantidos privados e as provas de conhecimento zero são usadas para verificar se os dados são legítimos antes de serem registrados no blockchain.

Se você quiser se aprofundar mais nos detalhes técnicos do Dusk, confira este artigo da Binance Research.

Outra coisa legal a saber sobre o Dusk é que eles usam uma nova biblioteca de prova de conhecimento zero chamada PLONK para acelerar as coisas, o que é importante, pois as provas de conhecimento zero são computacionalmente intensivas. Aqui está um artigo interessante (mas técnico) de Vitalik sobre PLONK vs outras bibliotecas de conhecimento zero, como SNARKs de Zcash.

DERO

Dero é um protocolo blockchain de prova de trabalho que usa criptografia homomórfica (a capacidade de realizar cálculos com dados criptografados) para trazer a privacidade transacional a um novo nível. O contador homomórfico incluído no blockchain DERO permite contratos inteligentes privados não interativos.

O maior desafio para soluções de privacidade de criptografia de contrato inteligente no momento

Há muita discussão sobre o uso de hardware e TEEs em soluções de privacidade. E é verdade que as soluções de privacidade baseadas em software são o santo graal, pois são mais fáceis de atualizar e eliminar qualquer dependência de terceiros.

Mas, no momento, as soluções de privacidade baseadas em software são muito computacionalmente intensivas, especialmente ao tentar aplicá-las a contratos inteligentes (ou seja, alcançar privacidade programável). Isso torna as soluções de privacidade puramente criptográficas incrivelmente lentas, caras e difíceis de dimensionar.

É por isso que escolhemos incluir hardware em nossa configuração por enquanto. Ele nos permite oferecer privacidade computacional ao vivo na rede principal, onde muitas outras plataformas de contrato inteligente não podem, até que a tecnologia tenha sido desenvolvida o suficiente para mudar para apenas software.

📖 Quer saber mais sobre como estamos mitigando os riscos do uso de TEEs em nossa configuração de privacidade? Confira este artigo de Carter Woetzel, da Shade.

Tecnologia de privacidade criptográfica — realmente a vanguarda

Esta é uma visão geral muito simplificada das soluções de privacidade no espaço cripto. Na realidade, existem muitos tipos diferentes de soluções por aí, todas com suas próprias diferenças sutis.

As soluções de criptografia de privacidade estão realmente operando na vanguarda da tecnologia. E, embora seja fascinante e empolgante, também é complexo e cria desafios técnicos e de experiência do usuário significativos.

Mas com o ritmo atual de inovação e todos os participantes no campo, temos plena confiança de que podemos lidar com a privacidade da blockchain e oferecer aos usuários uma web mais descentralizada e que preserva a privacidade.

Quer aprender mais?

Esta é apenas a ponta do iceberg. Então, se você quiser saber mais, acesse:

Nossa página About Secret Network para uma visão global de nossa tecnologia e como ela funciona

Nosso Gray Paper para mergulhar ainda mais fundo na tecnologia da Secret Network

Avante e para cima!

Dúvidas e caso queira se envolver no projeto da Secret Network, junte-se a nossas redes:

Telegram Secret em português: https://t.me/secret_portuguese

Canal Youtube Secret Network em português: https://www.youtube.com/c/SecretNetworkHubPTBR

Twitter Secret português: https://twitter.com/scrt_portuguese

Instagram: https://www.instagram.com/secretportuguese/

Discord: https://discord.gg/Ug5yx3MN